Πώς να αποτρέψετε μια επίθεση Man-in-the-Middle - MiTM

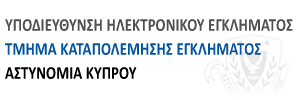

Στον τομέα της προστασίας των ψηφιακών πληροφοριών, μια επίθεση man-in-the-middle (MITM) είναι ένα από τα χειρότερα πράγματα που μπορεί να συμβεί σε ένα άτομο ή έναν οργανισμό. Οι επιθέσεις MITM συμβαίνουν όταν ένας μη εξουσιοδοτημένος παράγοντας καταφέρνει να υποκλέψει και να αποκρυπτογραφήσει τις επικοινωνίες μεταξύ δύο μερών και παρακολουθεί ή χειραγωγεί τις πληροφορίες που ανταλλάσσονται για κακόβουλους σκοπούς.

Για παράδειγμα, οι χάκερ μπορούν να οργανώσουν επιθέσεις MITM για να κλέψουν ευαίσθητα δεδομένα, όπως διαπιστευτήρια λογαριασμού ή πληροφορίες πιστωτικών καρτών, ή μπορούν να τα χρησιμοποιήσουν για να παραδώσουν αρχεία και εφαρμογές που προκαλούνται από κακόβουλο λογισμικό ενώ παρουσιάζονται ως νόμιμες πηγές.

Κατά τη διάρκεια μιας επίθεσης MITM, καθένα από τα νόμιμα μέρη, λέγοντας «Α» και «Β», νομίζει ότι επικοινωνεί μεταξύ τους. Αλλά στην πραγματικότητα, οι ανταλλαγές τους περνούν από το «Ε», τον κρυφακούτη, που στέκεται ανάμεσά τους, υποδυόμενος «Α» στο «Β» και ως «Β» στον «Α». Η "Ε" μπορεί να αποφασίσει να αλλάξει τις πληροφορίες πριν τις μεταβιβάσει από "Α" σε "Β", ή μπορεί απλώς να καθίσει εκεί και να καταγράψει σιωπηλά τις ανταλλαγές τους για μελλοντική χρήση.

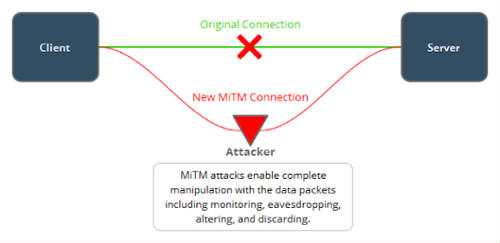

Ένα συνηθισμένο παράδειγμα είναι αυτό που αναφέρεται ως επίθεση Man-in-the-Browser (MitB), μια μορφή MitM, όπου ο εισβολέας θέτει σε κίνδυνο το πρόγραμμα περιήγησης ιστού πελάτη, συνήθως με τη βοήθεια ενός κακόβουλου λογισμικού. Μόλις το πρόγραμμα περιήγησης ελέγχεται από τον εισβολέα, μπορεί να υποκλέψει δεδομένα που αποστέλλονται και λαμβάνονται μέσω αυτού και να αλλάξει ό,τι παρουσιάζεται στον χρήστη και αυτό που κοινοποιείται στον διακομιστή. Οι επιθέσεις MitB χρησιμοποιούνται συνήθως για να επιτεθούν σε διαδικτυακές τραπεζικές υπηρεσίες κλέβοντας διαπιστευτήρια και/ή πραγματοποιώντας δόλιες συναλλαγές μόλις ο χρήστης συνδεθεί στον λογαριασμό του.

Υπάρχουν οκτώ τύποι επιθέσεων Man in The Middle:

- DNS Spoofing

- IP Spoofing

- Wi-Fi eavesdropping

- HTTPS Spoofing

- SSL hijacking

- Email hijacking

- Session Hijacking

- Man in the Browser

1. DNS Spoofing

Το σύστημα ονομάτων τομέα (DNS) είναι η τεχνολογία που μεταφράζει τα ονόματα τομέα στη διεύθυνση IP του διακομιστή στον οποίο αντιστοιχεί. Το DNS είναι ένα από τα πιο σημαντικά πρωτόκολλα υποδομής του Διαδικτύου και έχει σκοπό, μεταξύ άλλων, να διευκολύνει τις επικοινωνίες και να απαλλάξει τους ανθρώπους από τον κόπο της απομνημόνευσης της διεύθυνσης IP κάθε διακομιστή με τον οποίο επικοινωνούν. Όταν πληκτρολογείτε τη διεύθυνση ενός τομέα στο πρόγραμμα περιήγησής σας, το αίτημα επίλυσης ονόματος αποστέλλεται σε έναν διακομιστή DNS, ο οποίος στη συνέχεια αναζητά το όνομα τομέα στον κατάλογό του και επιστρέφει τη διεύθυνση IP του αντίστοιχου διακομιστή.

Η πλαστογράφηση DNS είναι ένας τύπος επίθεσης κατά την οποία ένας κακόβουλος παράγοντας παρεμποδίζει το αίτημα DNS και επιστρέφει τη διεύθυνση που οδηγεί στον δικό του διακομιστή αντί για την πραγματική διεύθυνση. Οι χάκερ μπορούν να χρησιμοποιήσουν πλαστογράφηση DNS για να εξαπολύσουν μια επίθεση man-in-the-middle και να κατευθύνουν το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό, ή μπορούν απλώς να μεταδώσουν την επισκεψιμότητα στον πραγματικό ιστότοπο και να κλέψουν σιωπηλά τις πληροφορίες.

Για παράδειγμα, ένα θύμα θέλει να επισκεφτεί έναν τραπεζικό ιστότοπο. Ο εισβολέας παρεμποδίζει το αίτημα του προγράμματος περιήγησης του θύματος και αντί να επιστρέψει τη διεύθυνση IP του πραγματικού διακομιστή web Choice Bank, επιστρέφει τη διεύθυνση IP ενός κακόβουλου διακομιστή ιστού. Ο διακομιστής θα εξυπηρετήσει μια σελίδα σύνδεσης που μοιάζει με αυτή του αυθεντικού ιστότοπου, αλλά μόλις τα θύματα πληκτρολογήσουν το όνομα χρήστη και τον κωδικό πρόσβασής τους, οι πληροφορίες θα σταλούν στους διακομιστές του εισβολέα.

Ο εντοπισμός και ο αποκλεισμός της πλαστογράφησης DNS είναι μια περίπλοκη διαδικασία. Υπάρχουν πολλά μέτρα που μπορούν να σας προστατεύσουν από επιθέσεις MITM μέσω πλαστογράφησης DNS.

Η πλαστογράφηση DNS απαιτεί από τον εισβολέα να έχει πρόσβαση στο τοπικό σας δίκτυο, επομένως το πρώτο και πιο σημαντικό μέτρο είναι να ρυθμίσετε μια καλή περιμετρική ασφάλεια και να αποτρέψετε τη μη εξουσιοδοτημένη πρόσβαση στο τοπικό σας δίκτυο. Εάν χρησιμοποιείτε WiFi στον οργανισμό σας, μπορείτε να ρυθμίσετε την ασφάλεια WPA-enterprise, η οποία απαιτεί από κάθε συνδεόμενο χρήστη να έχει όνομα χρήστη και κωδικό πρόσβασης αντί να δίνει έναν καθολικό κωδικό πρόσβασης για ολόκληρο το δίκτυο.

Μια άλλη προστασία έναντι της πλαστογράφησης DNS είναι η χρήση κρυπτογραφημένων επικοινωνιών. Οι κακόβουλοι παράγοντες μπορούν εύκολα να πλαστογραφήσουν μη κρυπτογραφημένους ιστότοπους. Ωστόσο, στις επικοινωνίες HTTPS, είναι πολύ δύσκολο, επειδή, παρόλο που κακόβουλοι παράγοντες ενδέχεται να πραγματοποιήσουν μια επίθεση πλαστογράφησης DNS στον ιστότοπο, δεν θα μπορούν να πλαστογραφήσουν το πιστοποιητικό, το ψηφιακό έγγραφο που επαληθεύει τα κλειδιά κρυπτογράφησης του ιστότοπου. Έτσι, ένας χρήστης που έχει γίνει στόχος πλαστογράφησης DNS σε έναν κρυπτογραφημένο ιστότοπο θα δει μια προειδοποίηση στο πρόγραμμα περιήγησής του, που θα του λέει ότι το πιστοποιητικό του ιστότοπου που επισκέπτεται δεν μπορεί να επαληθευτεί.

2. IP Spoofing

Κάθε υπολογιστής σε ένα δίκτυο αναγνωρίζεται με μια διεύθυνση πρωτοκόλλου Διαδικτύου (IP), την οποία χρησιμοποιεί για να επικοινωνεί με άλλες συσκευές στο ίδιο δίκτυο. Οι διευθύνσεις IP διατίθενται σε διαφορετικές μορφές, η πιο κοινή μορφή, γνωστή ως IPv4, δίνει σε κάθε υπολογιστή ένα αναγνωριστικό 32 bit (π.χ. 192.168.XX).

Σε ορισμένα δίκτυα, η ασφάλεια των ψηφιακών στοιχείων και των εφαρμογών διατηρείται καθορίζοντας ποιες διευθύνσεις IP μπορούν να έχουν πρόσβαση σε ποιους πόρους. Μια επίθεση πλαστογράφησης IP συμβαίνει όταν ένας κακόβουλος παράγοντας κρύβει την ταυτότητά του παρουσιάζοντας τον εαυτό του με τη διεύθυνση IP μιας νόμιμης συσκευής για να αποκτήσει πρόσβαση σε πόρους που διαφορετικά δεν θα μπορούσαν να έχουν πρόσβαση.

Για παράδειγμα, η πρόσβαση σε έναν διακομιστή μπορεί να περιορίζεται σε ένα συγκεκριμένο σύνολο ή εύρος διευθύνσεων IP. Ένας χάκερ χειρίζεται τα πακέτα του δικτύου του, έτσι ώστε η διεύθυνση του αποστολέα να διαβάζεται ως αυτή ενός νόμιμου υπολογιστή. Κάνοντας αυτό, ο εισβολέας ξεγελάει τον διακομιστή ώστε να πιστεύει ότι τα πακέτα προέρχονται από μια εξουσιοδοτημένη συσκευή.

Οι χάκερ χρησιμοποιούν την πλαστογράφηση IP με πολλούς διαφορετικούς τρόπους, συμπεριλαμβανομένης της σταδιοποίησης επιθέσεων DDoS, κατά τις οποίες οι εισβολείς εξαντλούν τους πόρους ενός διακομιστή πλημμυρίζοντας τον με ψεύτικη κίνηση δικτύου. Η πλαστογράφηση IP μπορεί επίσης να χρησιμοποιηθεί σε επιθέσεις man-in-the-middle. Σε αυτή την περίπτωση, ο εισβολέας στέκεται ανάμεσα σε δύο μέρη που επικοινωνούν, πλαστογραφώντας κάθε μια από τις διευθύνσεις τους προς την άλλη. Με αυτόν τον τρόπο, κάθε ένα από τα θύματα στέλνει τα πακέτα του δικτύου του στον εισβολέα αντί να τα στείλει απευθείας στον πραγματικό του προορισμό.

Η μεγαλύτερη άμυνα ενάντια στις επιθέσεις MITM που πραγματοποιούνται μέσω της πλαστογράφησης IP είναι η χρήση κρυπτογραφημένων επικοινωνιών. Όταν οι πληροφορίες που είναι δύο μέρη κρυπτογραφούνται με ένα κλειδί που μόνο αυτοί κατέχουν, θα διασφαλιστεί ότι ακόμη και αν ένα κακόβουλο μέρος καταφέρει να υποκλέψει την κυκλοφορία, δεν θα μπορεί να διαβάσει ή να χειριστεί το περιεχόμενό του. Ο έλεγχος ταυτότητας των χρηστών αποτρέπει επίσης τους χάκερ από το να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στους πόρους του δικτύου απλώς πλαστογραφώντας τη διεύθυνση IP τους.

3. Wi-Fi eavesdropping

Γνωστή και ως επίθεση "Evil Twin", οι χάκερ εκτελούν υποκλοπές Wi-Fi είναι ένας τύπος επίθεσης "man-in-the-middle" που ξεγελάει τα ανυποψίαστα θύματα να συνδεθούν σε ένα κακόβουλο δίκτυο Wi-Fi. Για να πραγματοποιήσει υποκλοπή Wi-Fi, ένας χάκερ δημιουργεί ένα σημείο πρόσβασης Wi-Fi κοντά σε μια τοποθεσία όπου οι άνθρωποι συνήθως συνδέονται σε ένα δημόσιο δίκτυο Wi-Fi. Αυτό μπορεί να είναι ένα ξενοδοχείο, ένα εστιατόριο ή μια τοπική καφετέρια. Στη συνέχεια, ο χάκερ ονομάζει το hotspot από το πραγματικό δημόσιο δίκτυο που χρησιμοποιούν οι άνθρωποι σε αυτήν την τοποθεσία (άρα το όνομα "evil twin").

Δεδομένου ότι οι άνθρωποι συνήθως ρυθμίζουν τις συσκευές τους να θυμούνται και να επανασυνδέονται αυτόματα σε γνωστά δίκτυα Wi-Fi, μόλις έρθουν κοντά στο κακόβουλο σημείο πρόσβασης, συνδέονται αυτόματα σε αυτό. Ο χρήστης θα πιστεύει ότι έχει συνδεθεί στο νόμιμο δίκτυο.

Δεδομένου ότι ενεργούν ως φύλακας στο Διαδίκτυο, οι επιτιθέμενοι μπορούν τώρα να εκτελέσουν μια σειρά τεχνικών man-in-the-middle. Για παράδειγμα, μπορούν να εκτελούν επιθέσεις απογύμνωσης SSL για να αναγκάσουν τους χρήστες να περάσουν από τις μη κρυπτογραφημένες εκδόσεις των αγαπημένων τους ιστότοπων ή μπορούν να πραγματοποιήσουν πειρατεία DNS για να ανακατευθύνουν τους χρήστες σε ψεύτικες εκδόσεις των ιστότοπων στους οποίους προσπαθούν να συνδεθούν.

Για παράδειγμα, ας πούμε ότι ένα θύμα χρησιμοποιεί συνήθως το δίκτυο Wi-Fi ενός Starbucks όπου τρώει πρωινό. Ένας χάκερ που θέλει να οργανώσει μια επίθεση άντρα στη μέση στο θύμα πηγαίνει στο ίδιο καφενείο και παίρνει το αναγνωριστικό και τον κωδικό πρόσβασης του δικτύου Wi-Fi του. Στη συνέχεια, ο εισβολέας ρυθμίζει το δικό του δίκτυο Wi-Fi με το ίδιο όνομα και κωδικό πρόσβασης χρησιμοποιώντας έναν δρομολογητή ή έναν φορητό υπολογιστή. Τώρα, οι συσκευές των χρηστών που έχουν συνδεθεί προηγουμένως στο δίκτυο του καφέ (συμπεριλαμβανομένου του θύματος) θα συνδέονται αυτόματα με το κακό δίδυμο όταν έρθουν εντός της εμβέλειας του δικτύου του. Ο εισβολέας μπορεί στη συνέχεια να χρησιμοποιήσει τη σύνδεση για να οργανώσει επιθέσεις man-in-the-middle.

Εξαιτίας αυτής και άλλων απειλών, τα δημόσια δίκτυα Wi-Fi θεωρούνται εξαιρετικά επικίνδυνα και οι περισσότεροι ειδικοί σε θέματα ασφάλειας θα συνιστούν να μην τα χρησιμοποιείτε για οποιαδήποτε ευαίσθητη εργασία, όπως τραπεζικές συναλλαγές ή σύνδεση σε λογαριασμούς μέσων κοινωνικής δικτύωσης. Ωστόσο, εάν πρέπει οπωσδήποτε να χρησιμοποιήσετε ένα δημόσιο δίκτυο Wi-Fi, υπάρχουν μερικά πράγματα που μπορείτε να κάνετε για να βεβαιωθείτε ότι δεν θα πέσετε θύμα της υποκλοπής Wi-Fi.

Ένα από τα πιο σημαντικά μέτρα είναι να απενεργοποιήσετε τις αυτόματες συνδέσεις Wi-Fi και να βεβαιωθείτε ότι επιλέγετε χειροκίνητα τα δίκτυα που θέλετε να χρησιμοποιήσετε. Θα είναι λίγο λιγότερο βολικό, αλλά τουλάχιστον θα έχετε περισσότερες πιθανότητες να αποφύγετε τα κακά δίδυμα και τις επιθέσεις MITM.

Ένα άλλο πολύ σημαντικό προστατευτικό μέτρο για την αποτροπή MITM μέσω υποκλοπής Wi-Fi είναι η χρήση ενός εικονικού ιδιωτικού δικτύου (VPN). Τα VPN δημιουργούν ένα ασφαλές κανάλι για όλη την επισκεψιμότητα στο διαδίκτυο, κρυπτογραφώντας τα πάντα και στέλνοντάς τα μέσω ενός ενδιάμεσου διακομιστή. Όταν χρησιμοποιείτε ένα VPN, ακόμα κι αν ένας χάκερ καταφέρει να υποκλέψει τις επικοινωνίες σας, το μόνο που θα δει είναι μια ροή κρυπτογραφημένων δεδομένων και δεν θα μπορούν να το καταλάβουν. Δεν θα μπορούν καν να καταλάβουν σε ποιους ιστότοπους περιηγείστε, επομένως δεν θα μπορούν να σας ανακατευθύνουν στα δικά τους κακόβουλα αντίγραφα των ιστότοπων.

4. HTTPS Spoofing

Βασικά, οι ιστότοποι HTTPS δεν μπορούν να παραποιηθούν. Αλλά αυτό δεν σημαίνει ότι οι χάκερ δεν μπορούν να δημιουργήσουν ιστότοπους των οποίων οι τομείς μοιάζουν πολύ με αυτόν του στοχευμένου ιστότοπου. Η πλαστογράφηση HTTPS, γνωστή και ως επιθέσεις με ομόγραφα, αντικαθιστά τους χαρακτήρες στον τομέα του στοχευόμενου ιστότοπου με άλλους χαρακτήρες που δεν είναι ASCII που μοιάζουν πολύ στην εμφάνιση. Η επίθεση εκμεταλλεύεται ένα χαρακτηριστικό που ονομάζεται Punycode, ένα πρότυπο που επιτρέπει την καταχώρηση ονομάτων κεντρικών υπολογιστών που περιέχουν χαρακτήρες που δεν είναι ASCII.

Για να οργανώσουν ομογραφικές επιθέσεις, οι χάκερ καταχωρούν ένα όνομα τομέα παρόμοιο με τον ιστότοπο-στόχο και επίσης καταχωρούν το πιστοποιητικό SSL του για να το κάνουν να φαίνεται νόμιμο και ασφαλές. Στη συνέχεια στέλνουν έναν σύνδεσμο στο θύμα που επιθυμούν. Δεδομένου ότι τα περισσότερα προγράμματα περιήγησης υποστηρίζουν την εμφάνιση ονομάτων κεντρικού υπολογιστή punycode στη γραμμή διευθύνσεών τους, όταν ο χρήστης περιηγείται στη διεύθυνση, δεν θα παρατηρήσει ότι πρόκειται για μια ψεύτικη έκδοση του ιστότοπου που περιμένει να επισκεφτεί. Το πρόγραμμα περιήγησής τους δείχνει ακόμη ότι το πιστοποιητικό του ιστότοπου είναι νόμιμο και ασφαλές, γεγονός που καθιστά περαιτέρω δύσκολο τον εντοπισμό της επίθεσης.

Από εκεί και πέρα, ενώ ο χρήστης πιστεύει ότι αλληλεπιδρά με έναν νόμιμο κρυπτογραφημένο ιστότοπο, στην πραγματικότητα έχει πέσει θύμα μιας επίθεσης man-in-the-middle και δίνει τις πληροφορίες του σε έναν κακόβουλο παράγοντα.

Ένας από τους τρόπους αποτροπής της πλαστογράφησης HTTPS είναι να απενεργοποιήσετε την υποστήριξη εμφάνισης punycode στο πρόγραμμα περιήγησής σας. Αυτό θα διασφαλίσει ότι το πραγματικό, κωδικοποιημένο όνομα τομέα στη γραμμή διευθύνσεων και θα σας προειδοποιήσει εάν επισκέπτεστε έναν μη αυθεντικό ιστότοπο.

Μια άλλη προστασία από ομογραφικές επιθέσεις είναι η χρήση ενός διαχειριστή κωδικών πρόσβασης. Οι διαχειριστές κωδικών πρόσβασης θα συμπληρώσουν αυτόματα τα πλαίσια ονόματος χρήστη και διεύθυνσης των ιστότοπων όταν επισκέπτεστε τον νόμιμο τομέα. Δεν ξεγελιούνται από την εμφάνιση των αναπαραστάσεων punycode.

5. SSL Hijacking

Μια άλλη μορφή επίθεσης man-in-the-middle συμβαίνει όταν ένας χάκερ καταφέρνει να οργανώσει ένα σχέδιο απογύμνωσης SSL εναντίον του θύματος. Όπως αναφέραμε προηγουμένως, οι χάκερ δεν μπορούν να διεισδύσουν στη νόμιμη κυκλοφορία HTTPS μεταξύ ενός πελάτη και ενός διακομιστή, ακόμη κι αν καταφέρουν να υποκλέψουν και να αναμεταδώσουν τις επικοινωνίες.

Στην περίπτωση απογύμνωσης SSL, οι εισβολείς υποβαθμίζουν τις επικοινωνίες μεταξύ του πελάτη και του διακομιστή σε μη κρυπτογραφημένη μορφή για να είναι σε θέση να οργανώσουν μια επίθεση MITM.

Όταν ένα θύμα θέλει να συνδεθεί σε έναν διακομιστή, ο εισβολέας παρεμποδίζει το αίτημα και δημιουργεί μια ανεξάρτητη, νόμιμη σύνδεση με τον διακομιστή μέσω πρωτοκόλλου HTTPS. Όταν οι εισβολείς λαμβάνουν την απάντηση του διακομιστή, την αναμεταδίδουν στο θύμα σε μη κρυπτογραφημένη μορφή, παρουσιάζοντας τον διακομιστή. Θεωρώντας ότι επικοινωνεί με το νόμιμο μέρος, το θύμα θα συνεχίσει να στέλνει πληροφορίες στον εισβολέα, ο οποίος στη συνέχεια θα τις μεταδώσει στον διακομιστή στο HTTPS.

Για να δώσουμε ένα παράδειγμα, ας πούμε ότι ο τραπεζικός ιστότοπος λαμβάνει πολλές καταγγελίες για επιθέσεις από άνθρωπο στη μέση και παραβιάσεις λογαριασμών και αποφασίζει να κυκλοφορήσει μια ασφαλή έκδοση του ιστότοπού του. Ένας χάκερ που παρακολουθεί ένα πιθανό θύμα βλέπει τον στόχο να προσπαθεί να επισκεφθεί την έκδοση HTTPS του ιστότοπου και να υποκλέψει το αίτημα. Από εκεί ο εισβολέας στέλνει ένα αίτημα στη σελίδα σύνδεσης του ιστότοπου και επιστρέφει την μη κρυπτογραφημένη απάντηση στο θύμα. Όταν το θύμα πληκτρολογεί το όνομα χρήστη και τον κωδικό πρόσβασής του και κάνει κλικ στο κουμπί σύνδεσης, ο χάκερ κλέβει τις πληροφορίες σύνδεσης πριν τις στείλει στον διακομιστή.

Οι επιφυλακτικοί χρήστες θα παρατηρήσουν ότι έχουν στοχοποιηθεί από μια επίθεση απογύμνωσης SSL εάν κοιτάξουν στη γραμμή διευθύνσεων του προγράμματος περιήγησής τους και δουν ότι είναι συνδεδεμένοι μέσω του μη κρυπτογραφημένου πρωτοκόλλου HTTP. Μπορείτε επίσης να εγκαταστήσετε το HTTPS Everywhere, μια επέκταση προγράμματος περιήγησης που επιβάλλει την επικοινωνία HTTPS όπου είναι δυνατόν. Το HTTPS Everywhere θα εμποδίσει έναν απρόσκλητο να υποβαθμίσει τις επικοινωνίες σας σε HTTP.

Ένα άλλο μέτρο προστασίας από την αφαίρεση SSL είναι να βεβαιωθείτε ότι το τοπικό σας δίκτυο είναι ασφαλές και ότι μη εξουσιοδοτημένα μέρη δεν έχουν πρόσβαση σε αυτό. Η πειρατεία SSL απαιτεί πρόσβαση στο τοπικό σας δίκτυο. Σε εταιρικό επίπεδο, η δημιουργία ισχυρών τείχη προστασίας θα αποτρέψει επίσης εξωτερικά μέρη από το να αποκτήσουν πρόσβαση στο τοπικό σας δίκτυο και να μετακινηθούν πλευρικά σε επιθέσεις MITM.

6. Email hijacking

Η παραβίαση ηλεκτρονικού ταχυδρομείου είναι μια άλλη μορφή επίθεσης man-in-the-middle, κατά την οποία ο χάκερ συμβιβάζεται και αποκτά πρόσβαση στον λογαριασμό email ενός στόχου. Στη συνέχεια, ο εισβολέας παρακολουθεί σιωπηλά τις επικοινωνίες μεταξύ του πελάτη και του παρόχου και χρησιμοποιεί τις πληροφορίες για κακόβουλους σκοπούς.

Για παράδειγμα, σε μια κατάλληλη στιγμή, ο εισβολέας μπορεί να στείλει ένα μήνυμα από τον λογαριασμό του θύματος στην τράπεζά του και να του δώσει οδηγίες να μεταφέρουν χρήματα στον τραπεζικό λογαριασμό του εισβολέα. Μπορεί επίσης να χρησιμοποιήσουν το email για να αναλάβουν άλλους διαδικτυακούς λογαριασμούς που συνδέονται με τον λογαριασμό email.

Η πειρατεία ηλεκτρονικού ταχυδρομείου συνήθως πραγματοποιείται μέσω phishing και άλλων απατών κοινωνικής μηχανικής, στις οποίες οι εισβολείς εξαπατούν τα θύματα να αποκαλύψουν τα διαπιστευτήριά τους κατευθύνοντάς τα σε ψευδείς σελίδες σύνδεσης ή εξαπατώντας τα να εγκαταστήσουν ένα κακόβουλο λογισμικό keylogger, το οποίο καταγράφει τις πληκτρολογήσεις του θύματος και το στέλνει σε έναν απομακρυσμένο διακομιστή που κατέχει ο εισβολέας.

Αν και υπάρχουν πολλές κατευθυντήριες γραμμές και πρακτικές που μπορούν να μειώσουν τον κίνδυνο ηλεκτρονικού "ψαρέματος" και αεροπειρατείας ηλεκτρονικού ταχυδρομείου, ο καλύτερος τρόπος για να αποτρέψετε έναν κακόβουλο παράγοντα από το να αναλάβει τους λογαριασμούς email σας είναι να ενισχύσετε τον έλεγχο ταυτότητας σας. Μια λύση είναι η χρήση ελέγχου ταυτότητας δύο παραγόντων, η οποία απαιτεί από τους χρήστες να διαθέτουν ένα δευτερεύον διακριτικό (όπως μια κινητή συσκευή ή ένα φυσικό κλειδί) εκτός από τον κωδικό πρόσβασης κατά τη σύνδεσή τους στο λογαριασμό. Μια ακόμη ισχυρότερη λύση είναι η χρήση τεχνολογιών ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης, οι οποίες εξαλείφουν εντελώς την ανάγκη για κωδικούς πρόσβασης και καθιστούν αδύνατο για τους χάκερ να αποκτήσουν πρόσβαση σε λογαριασμούς μέσω phishing.

7. Session Hijacking

Το Session hijacking, γνωστό και ως cookie side-jacking, είναι μια άλλη μορφή επίθεσης man-in-the-middle που θα δώσει σε έναν χάκερ πλήρη πρόσβαση σε έναν διαδικτυακό λογαριασμό. Όταν συνδέεστε σε έναν διαδικτυακό λογαριασμό, όπως ιστότοπους μέσων κοινωνικής δικτύωσης, η εφαρμογή επιστρέφει ένα "cookie περιόδου λειτουργίας", ένα τμήμα δεδομένων που προσδιορίζει τον χρήστη στο διακομιστή και του δίνει πρόσβαση στον λογαριασμό του. Όσο η συσκευή του χρήστη κρατά αυτό το διακριτικό περιόδου λειτουργίας, ο διακομιστής θα του επιτρέψει να χρησιμοποιήσει την εφαρμογή.

Όταν ένας χρήστης αποσυνδέεται από μια εφαρμογή, ο διακομιστής ακυρώνει το διακριτικό περιόδου σύνδεσης και κάθε περαιτέρω πρόσβαση στον λογαριασμό απαιτεί από τον χρήστη να εισαγάγει εκ νέου τα διαπιστευτήρια σύνδεσής του.

Σε μια επίθεση πειρατείας συνεδρίας, ο χάκερ κλέβει το διακριτικό περιόδου λειτουργίας του χρήστη και το χρησιμοποιεί για να αποκτήσει πρόσβαση στον λογαριασμό του χρήστη. Υπάρχουν διάφοροι τρόποι με τους οποίους ένας εισβολέας μπορεί να οργανώσει μια επίθεση παραβίασης συνεδρίας, όπως να προκαλέσει στη συσκευή του χρήστη ένα κακόβουλο λογισμικό που παρακολουθεί και κλέβει δεδομένα περιόδου σύνδεσης. Μια άλλη μέθοδος είναι η χρήση επιθέσεων δέσμης ενεργειών μεταξύ τοποθεσιών, κατά τις οποίες ένας εισβολέας ανεβάζει ένα σενάριο προγραμματισμού σε μια ιστοσελίδα που ο χρήστης επισκέπτεται συχνά και αναγκάζει τον υπολογιστή του να στείλει τα δεδομένα cookie περιόδου λειτουργίας στον διακομιστή. Άλλες μέθοδοι παραβίασης περιόδων σύνδεσης αξιοποιούν ελαττώματα στον προγραμματισμό της εφαρμογής για να μαντέψουν ή να αποκαλύψουν πληροφορίες cookie συνεδρίας.

Η προστασία από την αεροπειρατεία περιόδων σύνδεσης βρίσκεται κυρίως στους ώμους των προγραμματιστών εφαρμογών, οι οποίοι θα πρέπει να βεβαιωθούν ότι οι πρακτικές προγραμματισμού τους είναι ασφαλείς. Οι χρήστες μπορούν να προστατευτούν από επιθέσεις αεροπειρατείας χρησιμοποιώντας κρυπτογραφημένες επικοινωνίες (μέσω HTTPS και VPN). Μπορούν επίσης να ελαχιστοποιήσουν τις επιθέσεις πιθανών επιθέσεων πειρατείας συνεδρίας αποσυνδεόμενοι συχνά από τους λογαριασμούς τους για να ακυρώσουν τα cookie συνεδρίας τους.

8. Man in the Browser

Το Man-in-the-browser είναι μια μορφή επίθεσης man-in-the-middle, όπου ένας εισβολέας μπορεί να εισέλθει στο κανάλι επικοινωνίας μεταξύ δύο έμπιστων μερών, θέτοντας σε κίνδυνο ένα πρόγραμμα περιήγησης Ιστού που χρησιμοποιείται από ένα από τα μέρη, για το σκοπό αυτό. υποκλοπή, κλοπή δεδομένων ή/και παραβίαση συνεδρίας.

Το Man-in-the-browser χρησιμοποιείται συχνά από επιτιθέμενους για να πραγματοποιήσουν διάφορες μορφές οικονομικής απάτης, συνήθως χειραγωγώντας τις Υπηρεσίες Internet Banking.

Προκειμένου να παραβιάσουν το πρόγραμμα περιήγησης, οι αντίπαλοι μπορούν να εκμεταλλευτούν τα τρωτά σημεία ασφαλείας ή/και να χειραγωγήσουν την εγγενή λειτουργία του προγράμματος περιήγησης για να αλλάξουν περιεχόμενο, να τροποποιήσουν τη συμπεριφορά και να υποκλέψουν πληροφορίες. Διάφορες μορφές κακόβουλου λογισμικού, το πιο συνηθισμένο κακόβουλο λογισμικό που αναφέρεται ως δούρειος ίππος, μπορούν να χρησιμοποιηθούν για την πραγματοποίηση της επίθεσης.

English

English